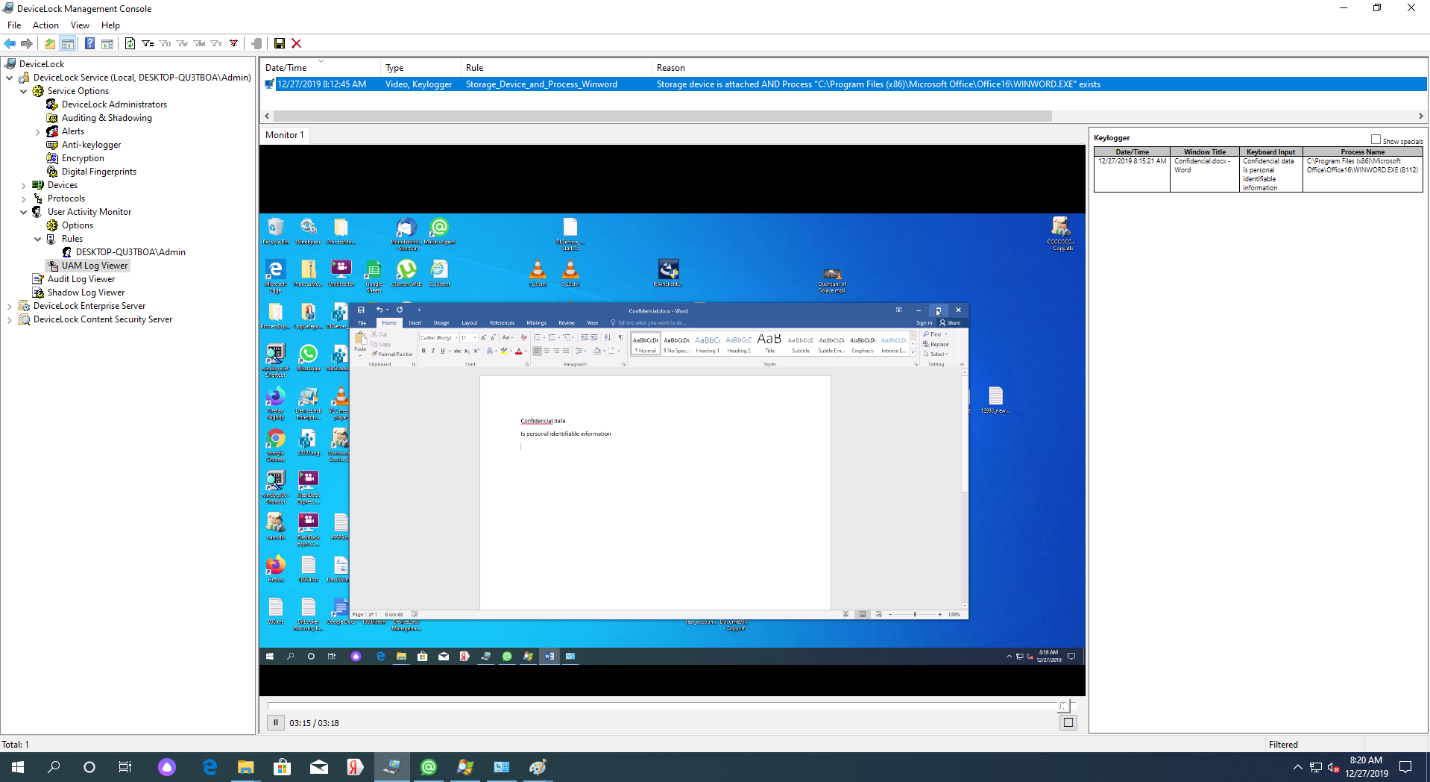

Как известно, самый простой подход к защите от утечек информации с компьютеров начинается с применения превентивных мер – запрета передачи данных для конкретных пользователей по различным портам и устройствам. Другой не менее простой, но гораздо менее эффективный способ борьбы с утечками – это контроль действий сотрудников постфактум или на основании видеозаписи экрана, когда служба безопасности осуществляет регулярный мониторинг переданных по всем каналам данных и их криминалистический анализ с целью наказания совершивших кражу данных сотрудников – дабы прочим было неповадно. Оптимальный и наиболее эффективный путь – проверка содержимого передаваемых данных на наличие персональных данных или конфиденциальной информации в режиме реального времени, с последующим автоматическим принятием решения о запрете или разрешении передачи данных и регистрацией детализированной информации о событии, включая видеозапись экрана. Автор: Сергей Вахонин, директор по решениям, Смарт Лайн Инк Контроль действий сотрудников на базе графических (видеозапись и снимки экранов) и текстовых данных, собранных в централизованном архиве сплошным потоком без разделения на корпоративные и личные, призван так или иначе решать те же задачи, что и полноценные системы класса DLP, то есть отслеживать передачу конфиденциальной информации за пределы организации в сочетании с детальным протоколированием действий пользователей. При этом обработка архива всегда требует участия сотрудника службы ИБ, поскольку обработка видеозаписей проводится в ручном режиме без возможности автоматизированного анализа содержимого того, что было на экране пользователя. Однако подход к защите информации, построенный на базе только мониторинга, порождает у служб ИБ ложное ощущение защищенности при том, что в реальности администраторы беспомощно наблюдают на экранах своих мониторов, как конфиденциальные данные беспрепятственно утекают из их информационных систем. В то же время нет смысла отрицать важность и значимость процедур расследования инцидентов и постоянного анализа журналов событий, вплоть до изучения экранных видеороликов с полной картиной рабочего дня отдельно взятых сотрудников, например отнесенных к группе риска, – это и косвенная мера предотвращения утечек (когда сотрудники знают о ведущемся наблюдении, число желающих нарушать правила резко сокращается), и аналитический инструмент для дальнейшего усовершенствования системы безопасности. На российском рынке мониторинг активности пользователей, равно как и расширенный анализ архива DLP-системы, включающий работу со скриншотами и видеозаписями экрана, а также построением сводных отчетов по пользователям, исторически является одним из наиболее востребованных. Следуя требованиям рынка, весной 2021 г. компания "Смарт Лайн Инк" представила рынку новую версию DeviceLock DLP 9, включающую в себя новый компонент – DeviceLock User Activity Monitor (UAM). Компонент DeviceLock User Activity Monitor (UAM) реализован как опциональный, точно так же, как и другие компоненты системы DeviceLock DLP. Этот модуль является неотъемлемой частью агента DeviceLock DLP, который устанавливается на каждый защищаемый компьютер и обеспечивает возможность записи действий пользователя посредством таких инструментов, как видеозапись экрана компьютера, запись нажатий клавиш, сохранение информации о процессах и приложениях, которые выполнялись и запускались во время записи. В процессе видеозаписи DeviceLock способен записывать один или несколько пользовательских экранов в заданном разрешении, в цвете или полутонах, приостанавливать запись при неактивности пользователя. Функция кейлоггера предусматривает опцию отключения или включения записи паролей. Принципиальное отличие мониторинга активности в DeviceLock – это избирательный принцип включения видеозаписи экрана и/или клавиатурного ввода, а также сведений о запущенных процессах по наступлению заданных системных событий (триггеров). Такими событиями могут быть запуск определенного процесса или переключение на определенное окно, обнаружение подключений VPN, LAN, WLAN, подключение периферийных устройств, в том числе включенных в белый список USB-устройств, блокировка доступа к устройству или сетевому протоколу и, что самое важное и полезное, срабатывание DLP-политики, включая основанные на анализе содержимого при детектировании заданного содержимого в передаваемых, сохраняемых, печатаемых данных, независимо от наличия подключения АРМ к корпоративной сети/серверам. При необходимости записи активности пользователя в течение всего его рабочего дня за компьютером таким триггером может служить вход в систему. В общем случае запись ведется до тех пор, пока активен триггер (например, будет закрыто целевое окно или пользователь выйдет из системы), или по заданному времени. Возможность включения функции видеозаписи экрана и записи клавиатурного ввода по триггерам является критически важной, поскольку позволяет ограничить объем мониторинга до разумно необходимого и достаточного с помощью современных технологий контентной фильтрации. Такие технологии, реализованные в DeviceLock DLP, позволяют ограничить доступ и обработку DLP-системой только корпоративных данных, когда DLP-система игнорирует все, что не относится к категории данных ограниченного доступа, представляющих ценность для организации, как в задаче контроля процессов перемещения данных, так и при создании архива пользовательских операций с централизованным хранением видеозаписей экрана. Грамотный и взвешенный подход к использованию контентных фильтров с исключением из мониторинга неактуальных для службы ИБ данных (например, личные данные сотрудников) приводит к существенному повышению качества мониторинга и содержимого централизованного архива. Для этого следует включать опцию записи экрана и клавиатурного ввода не только по базовым триггерам, таким как запуск определенного процесса, или помещать в архив не все видеозаписи подряд, а только связанные с детектированием процесса передачи защищаемых данных – тех, на которые еще на агенте сработали правила анализа содержимого. Безусловно, это потребует некоторых трудозатрат на всех этапах внедрения DLP-системы в организации, но в результате сведет к минимуму этические и правовые проблемы, вызываемые сбором теневых копий и видеозаписью сплошным потоком, тогда как автоматизированный отбор передаваемой в архив информации на базе анализа контента без участия ИБ-специалистов решает эту проблему. Приведем пример, когда видеозапись экрана может быть полезной даже при срабатывании правила защиты конфиденциальной информации, то есть при фактическом предотвращении утечки защищаемых данных. Пользователь пытается отправить по электронной почте сообщение с вложением в виде архивированного документа. Однако при анализе передаваемого сообщения и вложения DeviceLock DLP детектирует совпадение цифрового отпечатка документа, предварительно запакованного злоумышленником в архив, с образцом в базе цифровых отпечатков и классификацией уровня "конфиденциально" и, следуя заданной политике, блокирует отправку сообщения. Наш злоумышленник понимает, что наткнулся на противодействие и, намереваясь "замести следы", старательно удаляет и черновик сообщения, и сам архив с конфиденциальным документом. Очевидно, что действия по скрытию следов нарушения уже никак не будут отслежены штатными средствами DLP-системы, ведь никакой передачи информации уже не происходит. Однако начавшаяся по триггеру "сработало контентно-зависимое правило" видеозапись экрана предоставит глазам службы безопасности весь этот прекрасный процесс. Стоит отметить еще один немаловажный функциональный аспект реализации мониторинга активности пользователей в DeviceLock DLP, он реализован с поддержкой консолидации журналов, как это было сделано ранее для централизации сбора событий событийного протоколирования и теневых копий. Это означает, что в организациях, имеющих несколько филиалов, DeviceLock будет поддерживать схему с централизованным сбором данных мониторинга активности на сервер в центральном офисе (он же мастер-сервер) с серверов филиалов по заданному расписанию. Для агентов DeviceLock может быть задано несколько серверов системы и указаны правила выбора сервера при передаче накопленных данных в архив. Каждый такой сервер подключается к SQL-серверу и хранит свои данные (события, теневые копии, а теперь еще и видеозаписи экрана и нажатия клавиш) в отдельной базе данных. Более того, к одному SQL-серверу может быть подключено несколько серверов хранения. Такая схема позволяет организовать работу с архивом событий на разных уровнях организации – и в филиалах, и в головном офисе. В заключение подчеркну, что полноценные DLP-решения должны быть способны функционировать без участия человека, только тогда анализируемая и собираемая в архив информация не станет достоянием посторонних глаз, включая даже сотрудников службы безопасности. Решение о запрете или разрешении передачи информации, а также видеозапись экрана и нажатия клавиш должно осуществляться DLP-системой на компьютере сотрудника в полностью автоматическом режиме. Это означает, что анализ информации должен проводиться в режиме реального времени на основании заранее предопределенных политик для детектирования защищаемых данных, а не сбора всей передаваемой служебной или личной информации подряд. Как следствие, проанализированные агентом DLP-системы данные не покидают рабочую станцию без необходимости ее дальнейшего просмотра службой безопасности или хранения в централизованном архиве DLP-системы, при этом такие данные с высокой долей вероятности будут относиться к категории защищаемых, а не личных или общественно доступных. Только при таком условии использование DLP-решений позволит исключить нарушения прав сотрудников на личную и семейную тайну. DeviceLock DLP является одним из лучших и единственным российским решением класса Endpoint DLP среди представленных на мировом рынке, обладающим полным функциональным арсеналом современных DLP-систем. Благодаря использованию DeviceLock DLP предотвращаются хищения информации через съемные накопители и другие подключаемые внешние устройства, канал печати, электронную почту, мессенджеры, облачные файлообменные сервисы и т.д. Технологии избирательного мониторинга деятельности сотрудников, реализованные в DeviceLock DLP версии 9 как часть полноценного DLP-решения, обеспечивают юридическую документируемость и повышение уровня доказательности несанкционированных попыток доступа и фактов копирования защищаемых организацией данных при расследовании инцидентов информационной безопасности, упрощая процесс выявления подозрительного поведения пользователей и злоупотребления привилегиями доступа или политиками защиты данных, что в результате приводит к снижению рисков утечки информации.DeviceLock User Activity Monitor

UAM как качественное расширение правил контентного анализа

Мониторинг активности пользователей в DeviceLock DLP 9.0

Данные о правообладателе фото и видеоматериалов взяты с сайта «Information Security», подробнее в Правилах сервиса